Search This Blog

We provide data, new trends, actors, intelligence, market dynamics (drivers, opportunities, restraints, challenges, etc.), analytics, advisory, technologies (apps, software, systems, algorithm, etc.), services, market data (consumers, revenue, investments, capital, etc.), actionable insights, information, consulting, etc.

Posts

Showing posts from July 5, 2011

permettre la transmission de données de manière très simple entre deux entités, chacune étant définie par une adresse IP et un numéro de port

- Get link

- X

- Other Apps

Lumière sur Le développement et le fonctionnement des réseaux RNIS

- Get link

- X

- Other Apps

associer la voix, les données, la vidéo et toute autre application ou service:Un réseau numérique à intégration de services

- Get link

- X

- Other Apps

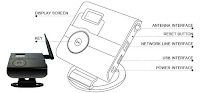

Détecter un grand nombre de réseaux WiFi dans un rayon de 2 kilomètres maximum, et de s'y connecter facilement même s'il est sécurisé.

- Get link

- X

- Other Apps

Au coeur de l'Échange de trafic (Peering) entre les fournisseurs d'accès à Internet (FAI)

- Get link

- X

- Other Apps

Lumière sur le Raccordement du (fournisseur d'accès à Internet (FAI)à Internet

- Get link

- X

- Other Apps

Lumière sur la technologie client-serveur traditionnelle comme Delphi.

- Get link

- X

- Other Apps