Search This Blog

We provide data, new trends, actors, intelligence, market dynamics (drivers, opportunities, restraints, challenges, etc.), analytics, advisory, technologies (apps, software, systems, algorithm, etc.), services, market data (consumers, revenue, investments, capital, etc.), actionable insights, information, consulting, etc.

Posts

Showing posts from April 28, 2014

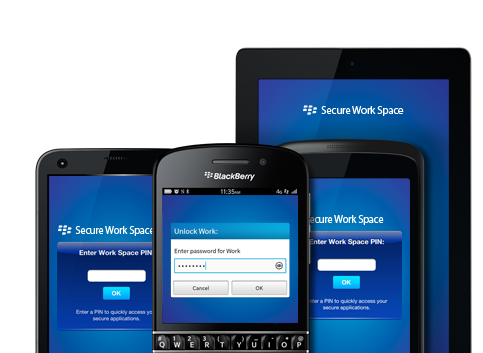

BlackBerry Enterprise Service 10 (BES10) for enterprise mobility management (EMM): Science Applications International Corporation keeps up its cap.

- Get link

- X

- Other Apps

Beware, Microsoft Internet Explorer Use-After-Free Vulnerability Being Actively Exploited.

- Get link

- X

- Other Apps

Cloud marketplace, ce que vaut réellement IBM : réalité de l’industrie, faits et acteurs.

- Get link

- X

- Other Apps

Automatic identification, transportation and logistics tracking across the armed services around the globe: the real value of Savi.

- Get link

- X

- Other Apps

Les mécanismes de sécurité DEP et ASLR de Windows contournables et très vulnérables : industrie, acteurs, réalités et défis.

- Get link

- X

- Other Apps

Have you ever heard about Risk I/O? Process external Internet breach and exploit data.

- Get link

- X

- Other Apps

Vulnerability Monitoring and Prioritization service to reduce risks in network environments: the real value of Dell SecureWorks.

- Get link

- X

- Other Apps

L’industrie autour d’Android, système d’exploitation mobile de Google : chiffres, enjeux, acteurs, réalités et perspectives.

- Get link

- X

- Other Apps