Cyber-criminalité:Luimière sur le piratage boite e-mail via buzz sur internet en 2012

L'ingéniosité des cyber-criminels est sans limite et semble avoir toujours quelque fois de l'avance sur tous.

En effet,partager une actualité,information,rumeurs sur internet semble anodin pour tous,mais pas pour les pirates informatiques qui y trouvent là une énorme opportunité à saisir .

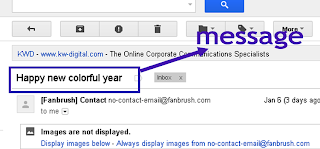

En début d'année c'est le moment pour tous s'expédier les messages de souhaits de bonne et heureuse année 2012 .Le pirate lui aussi devra vous expédier le sien .

Mais attention si vous y répondez ;tout de suite vous ouvrez une porte dérobée par laquelle il contrôlera votre ordinateur,boite e-mail,réseau... à distance .

En fait une porte dérobée un utilitaire d'administration à distance permettant à l'attaquant de prendre le contrôle des ordinateurs infectés via un LAN ou Internet.

Leur fonctionnement est similaire à ceux des programmes

d'administration à distance légitimes à la différence que la porte

dérobée est installée et exécutée sans le consentement de l'utilisateur.

Une fois exécutée, elle surveille le système local de l'ordinateur et

n'apparait que rarement dans le journal des applications actives. Elle

peut notamment envoyer, réceptionner, exécuter, supprimer des fichiers

ou des dossiers, ainsi que redémarrer la machine. Son objectif est de

récupérer des informations confidentielles, exécuter un code malicieux,

détruire des données, inclure l'ordinateur dans des réseaux de bots,

etc. Les portes dérobées combinent les fonctions de la plupart des

autres types de chevaux de Troie. Certaines variantes de portes dérobées

sont capables de se déplacer, mais uniquement lorsqu'elles en reçoivent

la commande de l'attaquant.

Comments